共计 5860 个字符,预计需要花费 15 分钟才能阅读完成。

简介

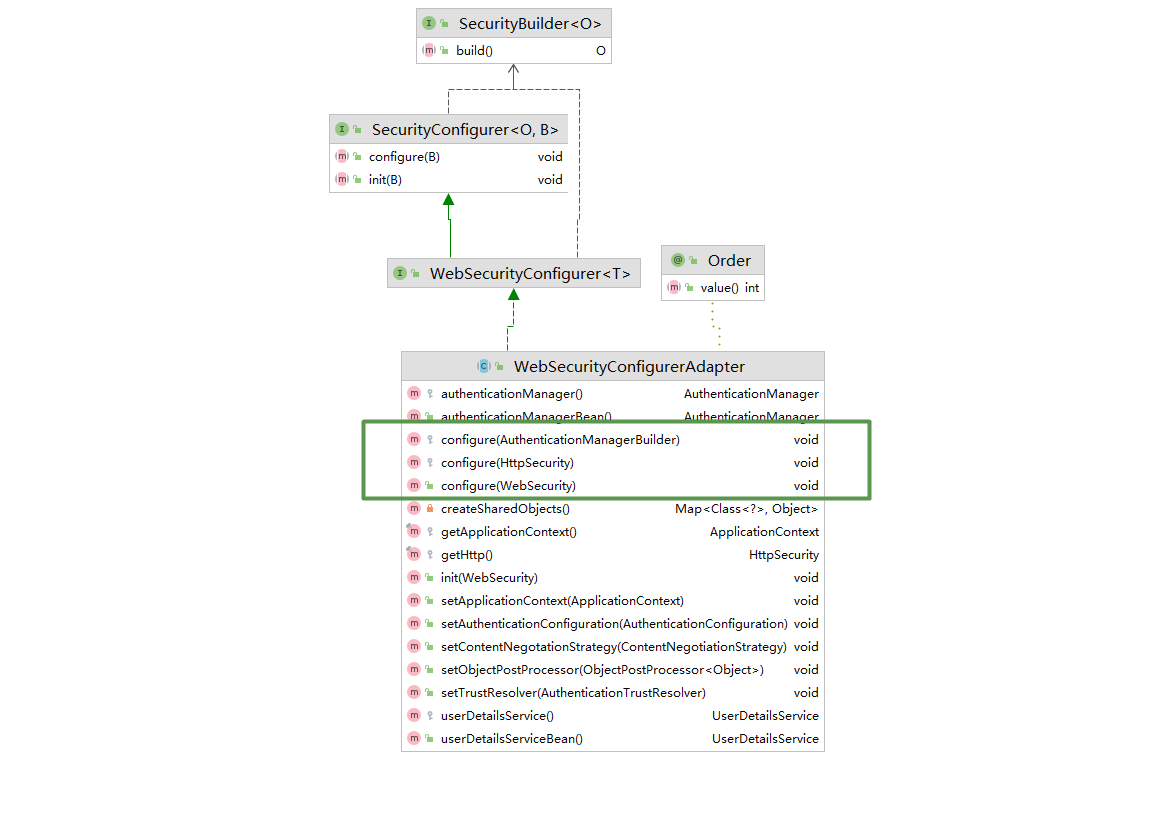

WebSecurityConfigurerAdapter 是 Spring Security 中的一个抽象类,实现了WebSecurityConfigurer接口,用于配置 Spring Security 的安全性设置。

类图如下:

通过继承WebSecurityConfigurerAdapter并覆盖其中的方法,可以自定义应用程序的安全性配置。

常用配置

下面贴一下WebSecurityConfigurerAdapter在项目中的常用配置

/**

* spring security配置

*

*/

@EnableGlobalMethodSecurity(prePostEnabled = true, securedEnabled = true)

public class SecurityConfig extends WebSecurityConfigurerAdapter {

/**

* 自定义用户认证逻辑

*/

@Autowired

private UserDetailsService userDetailsService;

/**

* 认证失败处理类

*/

@Autowired

private AuthenticationEntryPointImpl unauthorizedHandler;

/**

* 退出处理类

*/

@Autowired

private LogoutSuccessHandlerImpl logoutSuccessHandler;

/**

* token认证过滤器

*/

@Autowired

private JwtAuthenticationTokenFilter authenticationTokenFilter;

/**

* 跨域过滤器

*/

@Autowired

private CorsFilter corsFilter;

/**

* 解决 无法直接注入 AuthenticationManager

*

* @return

* @throws Exception

*/

@Bean

@Override

public AuthenticationManager authenticationManagerBean() throws Exception {

return super.authenticationManagerBean();

}

/**

* 强散列哈希加密实现

*/

@Bean

public BCryptPasswordEncoder bCryptPasswordEncoder() {

return new BCryptPasswordEncoder();

}

/**

* 身份认证接口

*/

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

//在这里关联数据库和security

auth.userDetailsService(userDetailsService)

.passwordEncoder(bCryptPasswordEncoder());

}

/**

* anyRequest | 匹配所有请求路径

* access | SpringEl表达式结果为true时可以访问

* anonymous | 匿名可以访问

* denyAll | 用户不能访问

* fullyAuthenticated | 用户完全认证可以访问(非remember-me下自动登录)

* hasAnyAuthority | 如果有参数,参数表示权限,则其中任何一个权限可以访问

* hasAnyRole | 如果有参数,参数表示角色,则其中任何一个角色可以访问

* hasAuthority | 如果有参数,参数表示权限,则其权限可以访问

* hasIpAddress | 如果有参数,参数表示IP地址,如果用户IP和参数匹配,则可以访问

* hasRole | 如果有参数,参数表示角色,则其角色可以访问

* permitAll | 用户可以任意访问

* rememberMe | 允许通过remember-me登录的用户访问

* authenticated | 用户登录后可访问

*/

@Override

protected void configure(HttpSecurity httpSecurity) throws Exception {

httpSecurity

// CSRF禁用,因为不使用session

.csrf().disable()

// 认证失败处理类

.exceptionHandling().authenticationEntryPoint(unauthorizedHandler).and()

// 基于token,所以不需要session

.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS).and()

// 过滤请求

.authorizeRequests()

// 对于登录login 验证码captchaImage 允许匿名访问

.antMatchers("/login", "/captchaImage").anonymous()

.antMatchers("/swagger-ui.html").permitAll()

.antMatchers("/swagger-resources/**").permitAll()

// 除上面外的所有请求全部需要鉴权认证

.anyRequest().authenticated()

.and()

.headers().frameOptions().disable();

httpSecurity.logout().logoutUrl("/logout").logoutSuccessHandler(logoutSuccessHandler);

// 添加JWT filter

httpSecurity.addFilterBefore(authenticationTokenFilter, UsernamePasswordAuthenticationFilter.class);

// 添加CORS filter

httpSecurity.addFilterBefore(corsFilter, JwtAuthenticationTokenFilter.class);

httpSecurity.addFilterBefore(corsFilter, LogoutFilter.class);

}

/***

* 核心过滤器配置方法

* @param web

* @throws Exception

*/

@Override

public void configure(WebSecurity web) throws Exception {

super.configure(web);

}

}重要方法

configure(HttpSecurity http)

这是最常用的方法之一,用于配置基于HTTP请求的安全性。您可以通过该方法定义哪些URL路径需要被保护,哪些路径不需要认证,以及对不同角色的用户授予不同的访问权限。

此外还可以定义登录 url 和登出 url,还可以添加自定义过滤器等。

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.antMatchers("/public/**").permitAll()

.antMatchers("/admin/**").hasRole("ADMIN")

.anyRequest().authenticated()

.and()

.formLogin()

.loginPage("/login")

.permitAll()

.and()

.logout()

.permitAll();

}HttpSecurity 使用了builder 的构建方式来灵活制定访问策略。最早基于 XML 标签对 HttpSecurity 进行配置。现在大部分使用 javaConfig方式。

常用的方法解读如下:

| 方法 | 说明 |

|---|---|

| openidLogin() | 用于基于 OpenId 的验证 |

| headers() | 将安全标头添加到响应,比如说简单的 XSS 保护 |

| cors() | 配置跨域资源共享( CORS ) |

| sessionManagement() | 允许配置会话管理 |

| portMapper() | 允许配置一个PortMapper(HttpSecurity#(getSharedObject(class))),其他提供SecurityConfigurer的对象使用 PortMapper 从 HTTP 重定向到 HTTPS 或者从 HTTPS 重定向到 HTTP。默认情况下,Spring Security使用一个PortMapperImpl映射 HTTP 端口8080到 HTTPS 端口8443,HTTP 端口80到 HTTPS 端口443 |

| jee() | 配置基于容器的预认证。 在这种情况下,认证由Servlet容器管理 |

| x509() | 配置基于x509的认证 |

| rememberMe() | 允许配置“记住我”的验证 |

| authorizeRequests() | 允许基于使用HttpServletRequest限制访问 |

| requestCache() | 允许配置请求缓存 |

| exceptionHandling() | 允许配置错误处理 |

| securityContext() | 在HttpServletRequests之间的SecurityContextHolder上设置SecurityContext的管理。 当使用WebSecurityConfigurerAdapter时,这将自动应用 |

| servletApi() | 将HttpServletRequest方法与在其上找到的值集成到SecurityContext中。 当使用WebSecurityConfigurerAdapter时,这将自动应用 |

| csrf() | 添加 CSRF 支持,使用WebSecurityConfigurerAdapter时,默认启用 |

| logout() | 添加退出登录支持。当使用WebSecurityConfigurerAdapter时,这将自动应用。默认情况是,访问URL”/ logout”,使HTTP Session无效来清除用户,清除已配置的任何#rememberMe()身份验证,清除SecurityContextHolder,然后重定向到”/login?success” |

| anonymous() | 允许配置匿名用户的表示方法。 当与WebSecurityConfigurerAdapter结合使用时,这将自动应用。 默认情况下,匿名用户将使用org.springframework.security.authentication.AnonymousAuthenticationToken表示,并包含角色 “ROLE_ANONYMOUS” |

| formLogin() | 指定支持基于表单的身份验证。如果未指定FormLoginConfigurer#loginPage(String),则将生成默认登录页面 |

| oauth2Login() | 根据外部OAuth 2.0或OpenID Connect 1.0提供程序配置身份验证 |

| requiresChannel() | 配置通道安全。为了使该配置有用,必须提供至少一个到所需信道的映射 |

| httpBasic() | 配置 Http Basic 验证 |

| addFilterBefore() | 在指定的Filter类之前添加过滤器 |

| addFilterAt() | 在指定的Filter类的位置添加过滤器 |

| addFilterAfter() | 在指定的Filter类的之后添加过滤器 |

| and() | 连接以上策略的连接器,用来组合安全策略。实际上就是"而且"的意思 |

configure(AuthenticationManagerBuilder auth)

方法用于配置用户认证的细节,例如用户的来源,密码加密方式以及自定义认证提供者。

/**

* 自动注入 UserDetailsService

*/

@Autowired

UserDetailsService userDetailsService;

/**

* 强散列哈希加密实现

*/

@Bean

public BCryptPasswordEncoder bCryptPasswordEncoder() {

return new BCryptPasswordEncoder();

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.userDetailsService(userDetailsService)

.passwordEncoder(bCryptPasswordEncoder())

/**

* {noop} 代表不使用加密,并且不设置角色即没有设置权限会报错

auth.inMemoryAuthentication()

.withUser("user").password("{noop}password").roles("USER")

.and()

.withUser("admin").password("{noop}adminpassword").roles("ADMIN");

*/

}configure(WebSecurity web)

该方法用于配置WebSecurity,主要用于忽略一些静态资源或路径,这些资源不需要经过Spring Security的过滤器链进行验证。

@Override

public void configure(WebSecurity web) throws Exception {

// 需要实现WebMvcConfigurer接口指定静态资源文件夹

web.ignoring()

.antMatchers("/static/**");

/**

* 默认静态资源文件夹:

classpath:/static

classpath:/public

classpath:/resources

classpath:/META-INF/resources

*/

}WebConfig.java

@Configuration

public class WebConfig implements WebMvcConfigurer {

@Override

public void addResourceHandlers(ResourceHandlerRegistry registry) {

// 配置静态资源路径

registry.addResourceHandler("/static/**")

.addResourceLocations("classpath:/static/");

}

}提醒:本文发布于923天前,文中所关联的信息可能已发生改变,请知悉!