共计 766 个字符,预计需要花费 2 分钟才能阅读完成。

原因

经常需要用到 PVE 的图形化界面,但是由于 PVE 的证书不被信任,所以决定使用自己之前制作的证书快速制作工具,做一个自己的 CA 证书并给 PVE 生成证书。

制作证书

首先当然是制作证书:

docker run --rm \

-e SIGN_BY_CA=true \

-e CERT_NAME="pve" \

-e CERT_DAYS="36500" \

-e CERT_C="CN" \

-e CERT_ST="Guangdong" \

-e CERT_L="Guangzhou" \

-e CERT_O="Hausen" \

-e CERT_OU="Hausen" \

-e CERT_CN="Hausen" \

-e CERT_DNS="pve.amjun.com,172.21.9.120" \

-v $PWD/cert:/cert \

hausen1012/cert-maker内容根据自己需要进行修改,这里最重要的是修改 ip,如果想使用域名也可以指定。此时会在 cert 目录下生成 ca 的证书和密钥,另外还有 pve 的证书和密钥。

导入 CA 证书

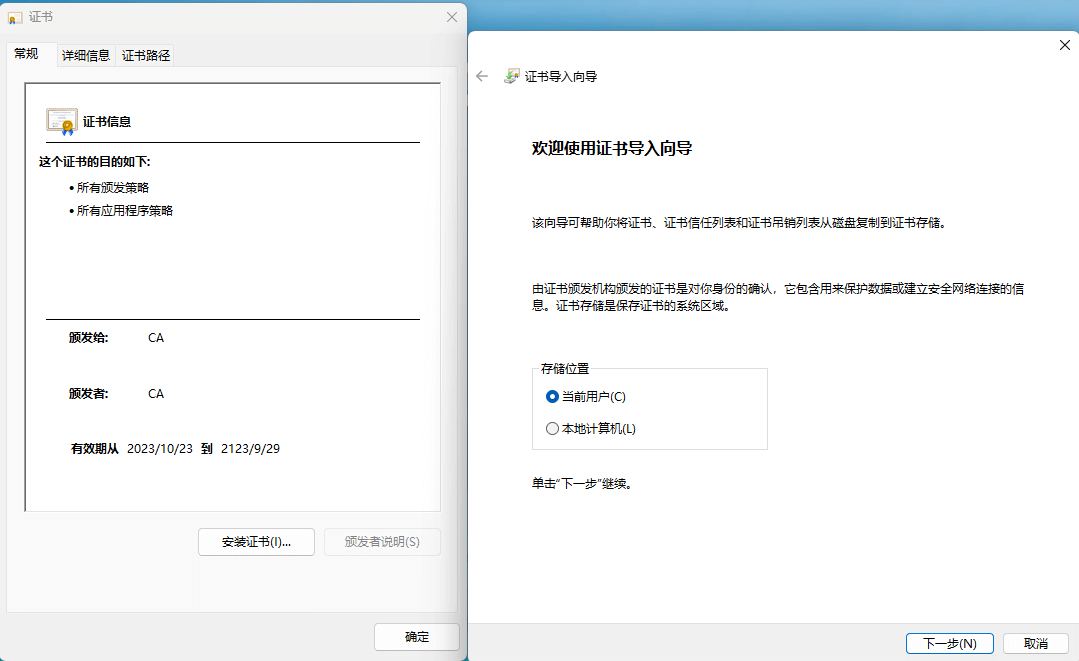

为什么要导入证书呢?因为即使我们生成了 pve 的证书,但这个证书是我们自己的 ca 证书签名的,所以需要导入 ca 证书为受信任的根证书颁发机构。

双击证书即可进入安装页面,可以看见如下页面,点击下一步即可。

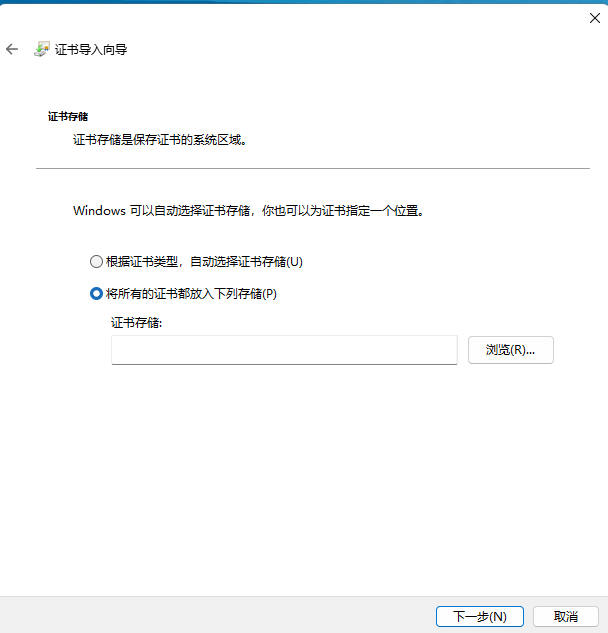

选择第二项。

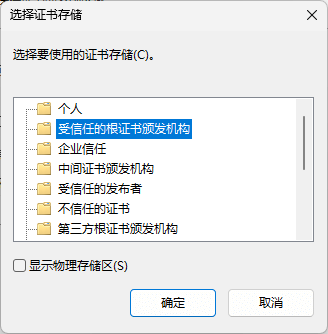

选择受信任的根证书颁发机构,然后一直下一步即可。

注意:这里生成的 ca 证书最好保存,下次生成其他证书的时候就不需要重复导入证书了

更新 PVE 证书

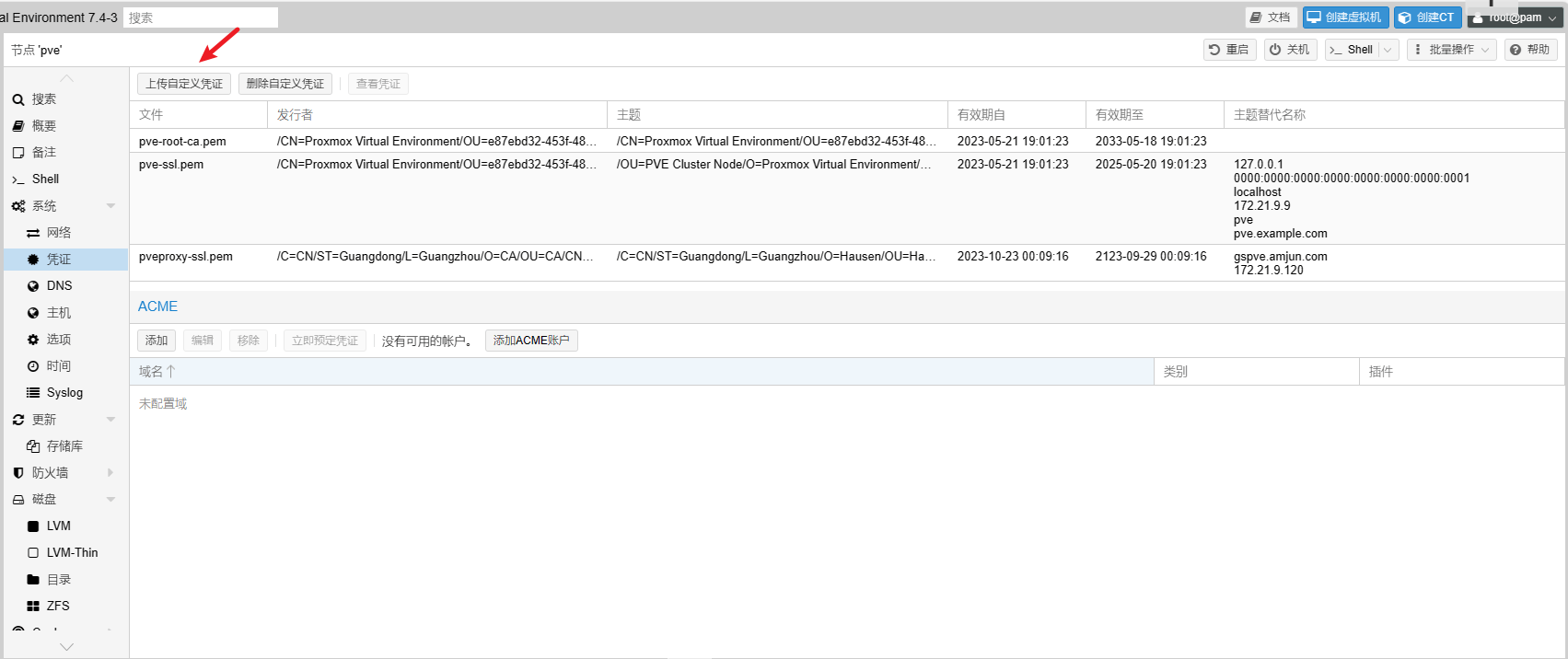

进入 pve 管理页面,点击凭证即可上传证书。

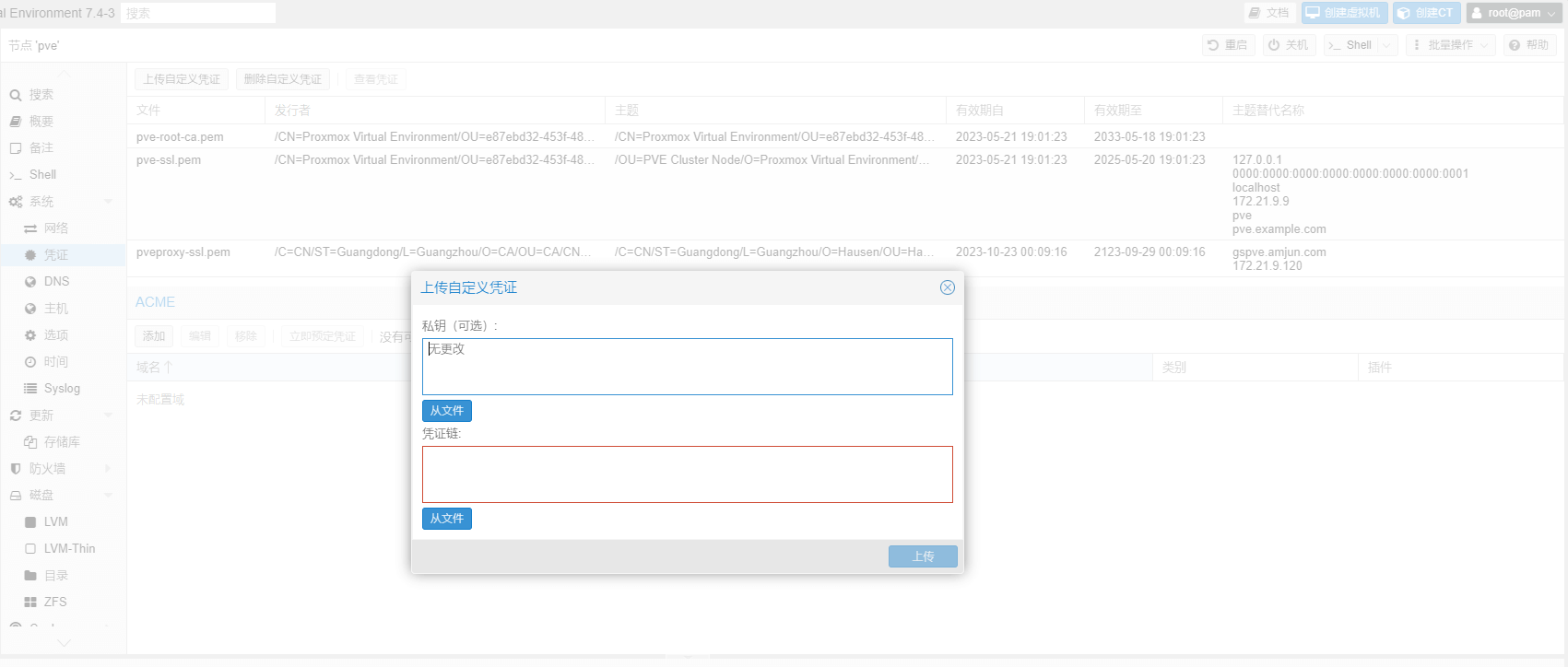

私钥选择刚刚生成的 key 文件,证书选择刚刚生成的 crt 文件。

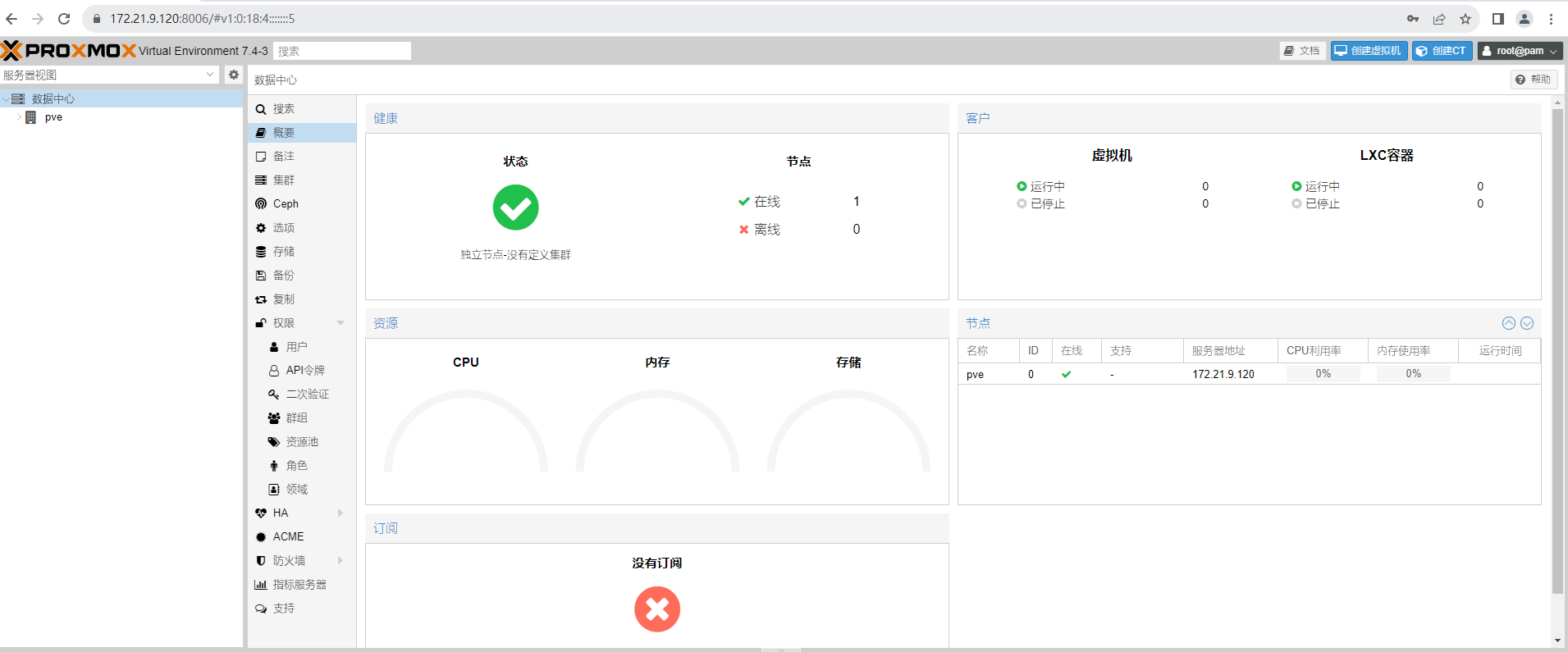

然后关闭浏览器,再次进入 pve 管理界面发现已经不提示网站不安全了,此时 Edge 浏览器也可以保存密码了。

如果发现还是提示不安全,首先考虑是否已经清理浏览器缓存,其实看清楚证书指定的扩展名称里面的 ip 和pve 的 ip 是否一致。

提醒:本文发布于828天前,文中所关联的信息可能已发生改变,请知悉!

AD:【腾讯云服务器大降价】2核4G 222元/3年 1核2G 38元/年

正文完